¿En qué consiste Siem? ¿Cómo está evolucionando? Descubre la importancia de la seguridad informática para tu empresa.

Pensamos en la noción de ciberespacio como un lugar no pocas veces peligroso para nuestras organizaciones. La pregunta por cómo estar más seguros, en medio de la inabarcable cantidad de datos que respaldamos, es prioridad y preocupación.

El tema ha vuelto a ser de actualidad tras varias semanas de incremento de los ciberataques a nivel mundial. Ahora tenemos una comprensión más cuidadosa de cómo proteger las infraestructuras tecnológicas de nuestras organizaciones.

Sabemos que son vulnerables y que la adecuada operación depende del resguardo de todos los procesos tecnológicos, desde la información privada en los correos electrónicos de los colaboradores, hasta las aplicaciones ejecutadas por los clientes.

Así que pensar en cómo robustecer los sistemas de seguridad no es una necesidad menor.

Un informe de IBM sobre los costos endosados a las violaciones de seguridad reveló que en 2022 se registró el costo promedio cerca de 4 millones de dólares por cada evento en lo que engloba tanto la brecha de los datos, como la recuperación de los sistemas y la protección de estos sistemas.

Grandes compañías como Samsung han sufrido ciberataques que han dejado sin respaldo los datos internos de la compañía. En la más reciente filtración a sus sistemas, hace apenas unas semanas, quedó expuesto un fragmento del código fuente de apps y servicios de seguridad usadas en sus teléfonos Galaxy.

¿Estás buscando un SIEM? La respuesta para tu empresa puede ser simplemente: SEM

¿Qué es SIEM? Clave para la seguridad de la información en tu empresa

Via Giphy

Los sistemas SIEM (Security Information and event management, es decir, información de seguridad y gestión de eventos) detectan intromisiones a las barreras de seguridad y responden con buen rendimiento.

Podemos verlo como un ejercicio de control y tranquilidad: es un software ponderado y bien estructurado para actuar de inmediato frente a patrones de acceso irregulares.

Está íntimamente relacionado con el concepto de SEM, entendido como Gestión de Eventos de Seguridad.

Para comprenderlo, podríamos decir que el SEM se ocupa de una monitorización en tiempo real, mientras el SIEM es un paso más allá: almacenamiento, reporte de resultados y respuesta rápida a los ataques informáticos que reciben las empresas.

¿Por qué tu organización necesita un software SIEM?

Veníamos comentando que los datos son el alma, el centro de tu organización. Una filtración puede ser devastadora y muy desafortunada, representar costos millonarios y crisis de marca.

Esto puede evitarse con el análisis de datos de seguridad, aplicaciones antivirus, prevención de intrusiones y un equipo de aliados.

Algunos expertos han comparado el software SIEM como un lente de visión mejorada.

En E-dea recomendamos para esta laboriosa tarea a SEM, el software SIEM de SolarWinds.

Esta es una herramienta con un software de administración de registros asequible que optimiza recursos buscando y analizando registros para evaluar automáticamente la naturaleza de un ataque basado en la correlación.

Lee también: Cumple la norma ISO 27001 con Security Event Manager de SolarWinds

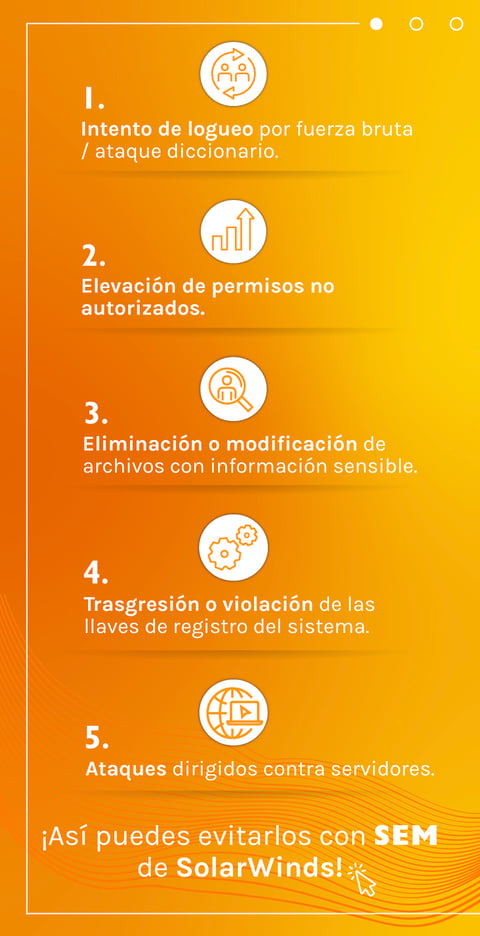

Cinco eventos de seguridad que puedes evitar son SEM de SolarWinds

Este es un top de cinco eventos desafortunados de seguridad que no quieres que sucedan en tu empresa y que puedes evitar con SEM de Solarwinds:

1. Intento de logueo por fuerza bruta/ ataque diccionario

SEM permite la identificación de los eventos de logueo fallida o la autenticación de tickets fallida y los parámetros informativos relacionados a estos eventos.

Así se podrá alertar de forma temprana a los oficiales de ciberseguridad o administradores de TI sobre posibles ataques diccionarios provenientes de una misma IP o usuarios no autorizados.

2. Elevación de permisos no autorizados

La modificación y elevación de permisos a los usuarios son eventos críticos que si no son alertados de forma inmediata pueden volverse un incidente de seguridad.

Desde SEM se correlacionan los eventos de elevación o modificación de privilegios a usuarios administradores o generales.

3. Eliminación o modificación de archivos con información sensible

Con el File Integrity Monitoring (FIM) es posible auditar los eventos de creación, eliminación, escritura o lectura de las carpetas que se encuentren en los servidores.

Esto permite la identificación de usuarios que no tienen permisos para realizar ciertas acciones sobre los documentos o directorios con información sensible, esta característica está presente en SEM sin costo adicional sobre los servidores con sistema operativo Windows.

4. Trasgresión o violación de las llaves de registro del sistema

Mucho del software malicioso en la red genera ataques directo a las llaves de registro del sistema y de esta forma generando un backdoor o puerta trasera para que cibercriminales puedan realizar ataques como robo o cifrado de información.

Con File Integrity Monitoring Registry (FIM) se puede alertar la trasgresión o violación de las llaves de registro del sistema y de esta forma poder identificar posibles vulnerabilidades que puedan usar terceros de forma maliciosa.

5. Ataques dirigidos contra servidores

Los logueos fallidos o logueos exitosos de usuarios no permitidos o que han sufrido elevación de privilegios sin autorización o eventos relacionados con ip públicas o con baja reputación, son el primer indicio de posibles ataques dirigidos a servidores y activos críticos de las entidades.

Con la creación de grupos de usuarios permitidos o delimitar las IP permitidas para generar acceso a estos activos críticos se puede realizar el alertamiento temprano de posibles ataques dirigidos.

Al tener la herramienta afinada (los eventos que se deben tener, las alertas de correo, entre otros), se evitan estas circunstancias.

SEM de SolarWinds funciona en base a los LOGS recibidos desde los diferentes servidores o tecnologías integradas. Con un esquema Agente-Servidor o envío por syslog se pueden monitorear los activos críticos como:

- Controladores de Dominio

- Directorio activo

- Servidores en general

- Firewall, Switches, Antivirus.

Entre otros activos que proveen LOGS de valor para poder alertar de forma temprana y en tiempo real posibles eventos de seguridad que se estén presentando en tu organización.

Manual de las mejores prácticas SIEM

Los sistemas SIEM son soluciones certeras para cuidar el buen estado de tu infraestructura tecnológica, pero estas deben estar complementadas con mejores prácticas de seguridad que partan desde el flujo de trabajo de tu organización.

Mencionaremos algunas de las más importantes:

Ajustar tu software SEM y hacerlo a la medida para evitar malestares

El software SIEM cuenta con su propio conjunto de reglas de correlación preconfiguradas. Desde tu equipo de seguridad es posible ajustar el software a las necesidades de la organización e identificar las oportunidades de ajuste para aumentar la eficacia de la detección de amenazas y minimizar el reporte de falsos positivos.

Estar al pendiente del acceso a recursos críticos

SIEM debe supervisar los recursos críticos, los intentos de inicio de sesión remoto y los fallos del sistema. Como buena práctica de seguridad se recomienda NO tener usuarios genéricos como admin, administrator, administrador, user, guest, entre otros.

Que los históricos no sean solo un archivador, hazlos dinámicos

Piensa en cómo se guardan los datos y eventos a largo plazo como un componente más del SIEM.

Que tu equipo sea un engranaje más

La seguridad pasa, también, por una tarea de concientización y formación de tus empleados. Un entorno seguro también depende de ello.

Probar, probar y probar hasta el hartazgo

Las métricas de alerta cruciales y la necesidad de reconfiguración del SIEM pueden producirse cuando ejecutas pruebas de la implementación del SIEM y entiendes cómo reacciona.

Ten listo un plan de respuesta

Los incidentes de seguridad sólo pueden ser tratados de manera oportuna con un plan de respuesta. Planifica cómo actuará tu personal tras una alerta SIEM.