Mientras comienzas a leer este artículo, es posible que un ciberdelincuente esté intentando acceder a los datos de tu empresa. El Informe de Riesgos Globales del Foro Económico Mundial estima que, durante cada minuto, pueden suceder hasta 100 intentos de ataque digital.

El tránsito hacia la economía digital no ha tomado a los delincuentes por sorpresa. Las redes criminales transnacionales se están coordinando mucho mejor para dirigirse a las pequeñas y medianas empresas.

¿Su objetivo? Acceder al oro de los tiempos modernos: la información de tus clientes.

Las pymes se enfrentan a más de 11 ciberamenazas por dispositivo al día.

Informe Anual de Amenazas 2022 - BlackBerry

La preocupación es tanto de grandes como de pequeños:

- Microsoft ha pagado $USD 13,7 millones como recompensa a quienes encuentren bugs en sus plataformas.

- Google también invita a los usuarios a reconocer e informar sus vulnerabilidades: desde 2010 ha pagado $USD 21 millones.

Pero la industria ilegal también crece y seguirá creciendo. Proyecciones de CyberSecurity Ventures, el principal investigador y editor del mundo que cubre la economía cibernética global, estiman que el daño relacionado a ciberataques llegará a los $10,5 trillones de dólares anuales para el 2025.

Con este panorama, ¿qué podemos hacer? Primero, y antes que nada, conocer las amenazas.

Tipos de incidentes y amenazas a la información

Los ciberdelincuentes tienen un amplio arsenal de armas que pueden y usarán contra tu empresa. Tu primera gran responsabilidad es conocer las que usan más usualmente para prepararte.

Solo el 40% de las empresas afirma conocer a fondo los riesgos de ciberseguridad y de privacidad asociados a terceros.

Informe Digital Trust Survey 2022 de PwC

Lee también: ¿En qué consiste y cómo cumplir con la Circular 007?

Así que vamos a repasar algunos de los incidentes globales más usuales, según el Instituto de Ciberseguridad de España y el Ministerio de las TIC de Colombia:

Infecciones por código malicioso de sistemas, equipos de trabajo o dispositivos móviles

Este tipo de incidentes, en su mayoría, son iniciados a través del correo electrónico, páginas web comprometidas o maliciosas, SMS o redes sociales.

Intrusiones o intentos de intrusión provocadas por explotación de vulnerabilidades

Son ataques mediante exploits y vulneración de credenciales, lo que conlleva el compromiso de cuentas con o sin privilegios de administrador y el compromiso de aplicaciones o servicios.

Fallos de disponibilidad

Suceden a través de ataques DoS (denegación de servicio) que pueden afectar a diferentes recursos de la organización (redes, servidores, equipos de trabajo, etc.) e imposibilitar el normal funcionamiento de estos.

Compromiso de la información

Como resultado del acceso no autorizado a la misma o de su modificación (por ejemplo, mediante cifrado por ransomware).

Fraude

Provocado principalmente a través de la suplantación de entidades legítimas, con el objetivo de engañar a los usuarios para obtener un beneficio económico, o por ataques de phishing, para la obtención de credenciales privadas de acceso a medios de pago.

Hay otras amenazas igual de serias como el envío de spam, el escaneo de redes o el análisis de paquete. Todas son potenciales de desastre para tu compañía, ¿y entonces qué podemos hacer?

Te puede interesar: 5 razones por las que necesitas Soporte TI en tu empresa

La gestión de incidentes de seguridad de la información

Si ya conoces las amenazas y lo importante que es prepararse, ha llegado el momento de hablar de la gestión de incidentes de seguridad. Esto es, básicamente, tener un enfoque estructurado y bien planificado que permita manejar adecuadamente los incidentes de seguridad de la información.

El Ministerio de las TIC en Colombia señala que una de las etapas clave de este modelo es, como ya te hemos dicho, la preparación, pero, ¿en qué consiste? ¿Cómo se prepara una compañía para incidentes de seguridad que pueden venir de cualquier parte del mundo?

Una buena idea sería empezar por aquí:

Gestión de Parches de Seguridad:

Contar con un programa de gestión de vulnerabilidades ayudará a los administradores en la identificación, adquisición, prueba e instalación de los parches.

Seguridad en redes:

Debe existir una gestión constante sobre los elementos de seguridad. Las reglas configuradas en equipos de seguridad como firewalls deben ser revisadas continuamente. Las firmas y actualizaciones de dispositivos como IDS (Intrusion Detection System) o IPS (Intrusion Detection System) deben encontrarse al día.

Todos los elementos de seguridad y de red deben encontrarse sincronizados y sus logs deben ser enviados a un equipo centralizado de recolección de logs para su análisis.

Prevención de código malicioso:

Todos los equipos de la infraestructura (servidores como equipos de usuario) deben tener activo su antivirus, antimalware con las firmas de actualización al día.

Sensibilización y entrenamiento:

El equipo de tu empresa, incluidos los administradores de TI deben ser sensibilizados de acuerdo con las políticas y procedimientos existentes relacionados con el uso apropiado de redes, sistemas y aplicaciones en concordancia con los estándares de seguridad de la entidad.

Los encargados de los sistemas de información deben establecer las necesidades de capacitación de las personas encargadas de la protección de los datos.

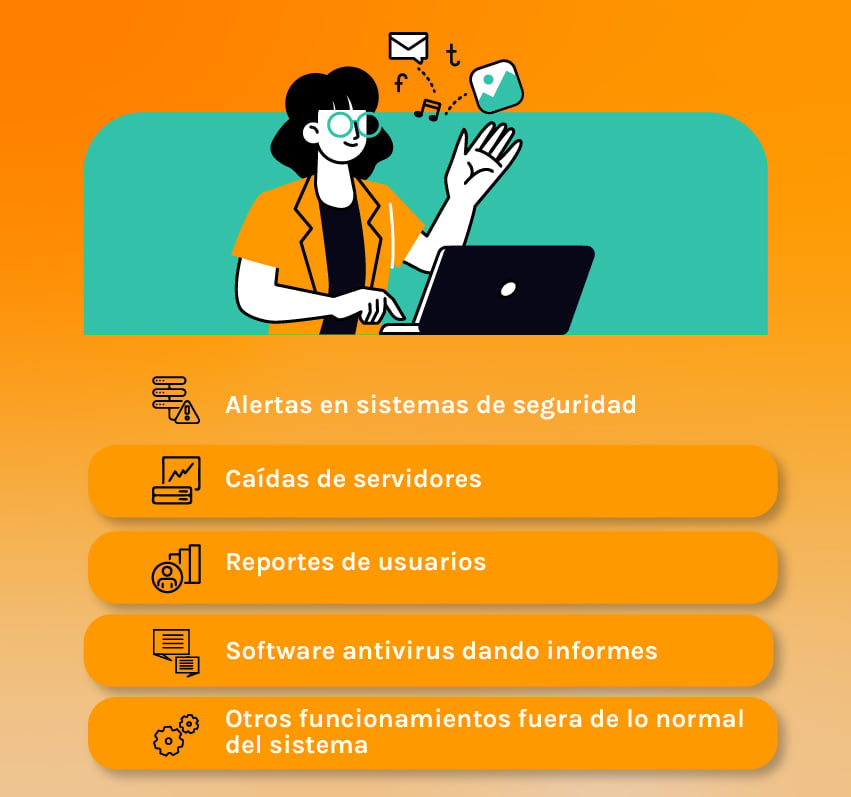

¡Tienes que estar muy atento! Los indicadores que nos señalan que posiblemente un incidente ha ocurrido son parte de la clave de esto.

Generalmente algunos de estos elementos son:

Después de que suceda, debes analizar el incidente rápidamente, evaluando su impacto. Puede ser:

- Alto Impacto: afecta a activos de información considerados de impacto catastrófico y mayor que influyen directamente a los objetivos misionales. Se incluyen en esta categoría aquellos incidentes que afecten la reputación y el buen nombre o involucren aspectos legales. Estos incidentes deben tener respuesta inmediata.

- Medio Impacto: afecta a activos de información considerados de impacto moderado que influyen directamente a los objetivos de un proceso determinado.

- Bajo Impacto: afecta a activos de información considerados de impacto menor e insignificante, que no influyen en ningún objetivo. Estos incidentes deben ser monitoreados con el fin de evitar un cambio en el impacto.

Después de identificarlo, evaluarlo y responder, si es necesario, no se te puede olvidar la notificación del incidente, un elemento clave hacia el futuro para aprender y evitar nuevos riesgos.

Sabemos que todo esto es muy complejo, por eso, la buena noticia es que no estás solo.

¡Estamos para hacer de tu compañía el actor más seguro contra

cualquiera de estos ataques!

No más incidentes de seguridad con E-dea Networks y SolarWinds

En E-dea somos conscientes de lo mucho que te preocupan los incidentes de seguridad. Por eso te queremos acompañar en la búsqueda de esa tranquilidad que da saber que estás haciendo la tarea bien.

Tenemos preparado para ti dos herramientas de SolarWinds que son sinónimo de protección y confianza.

Security Event Manager (SEM): detección y respuesta

Con SolarWinds Security Event Manager (SEM) tienes a la mano un radar de amenazas tan juicioso como puede serlo la inteligencia artificial, pero también accedes a respuestas a esos incidentes de forma automática y lo más importante: a la recopilación y análisis de datos.

Cuentas con cientos de informes listos para usar y que demuestran el cumplimiento de tu compañía en estándares de seguridad como ISO, HIPAA, PCI, DSS, DISA, SOX o NERC, por poner solo algunos.

Todo estará en un solo lugar y no tendrás que buscar en cada registro o servicio. Gracias a su capacidad de búsqueda en historiales y filtrado por palabras claves, con SEM puedes ver lo que pasa en tu red en tiempo real, monitoreando la integridad de todos tus archivos.

¡Y no hemos terminado!

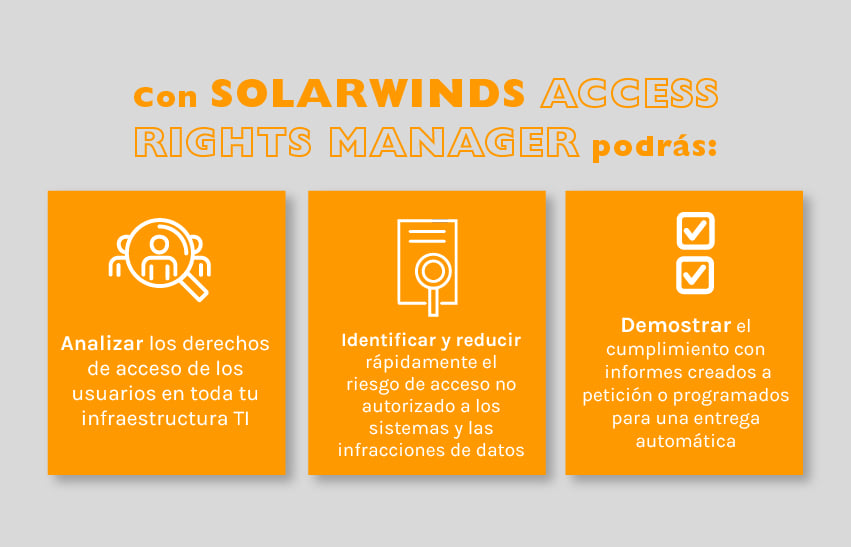

Acces Rights Manager: control total

Con SolarWinds Access Rights Manager (ARM) tu departamento de TI y administradores de seguridad pueden aprovisionar, desaprovisionar, administrar y auditar de manera rápida y fácil los derechos de acceso de los usuarios a sistemas, datos y archivos.

Así protegerás tu organización contra los riesgos potenciales de pérdida de datos e infracciones de información.

Mediante el análisis de las autorizaciones de los usuarios y los permisos de acceso, obtienes una vista completa de quién tiene acceso a qué y cuándo se produce ese acceso.

¡Tienes el control en tus manos!

Conoce las mejores herramientas de seguridad informática en este artículo

¡Ya sabes! Con SEM y ARM de SolarWinds proteges de punta a punta a tu empresa: desde la preparación, el diagnóstico y la evaluación de los posibles incidentes, hasta la respuesta automática y rápida a esas infracciones que suceden.

Pero, además, y superada la eventualidad, tienes acceso a completos informes sobre qué sucedió y por qué, para que no vuelva a pasar. ¡Aprendemos para mejorar!

Así que no te quedes atrás de los criminales y pide una asesoría gratuita para conocer todos los beneficios de nuestros servicios. ¡En E-dea te protegemos!